Các lỗ hổng nghiêm trọng được tìm thấy trong 'hàng triệu thiết bị chuyển mạch Aruba và Avaya

Sân bay, bệnh viện, khách sạn, v.v. cần triển khai các bản vá cho lỗi xâm nhập.Trước khi vào bài viết Admin có nhận xét, hãng nào cũng có điểm mạnh và điểm cần cải thiện, vấn đề nằm ở cách phản ứng và xử lý các bản vá nhanh nhất cho quý khách hàng nhanh hay không!

Theo các nhà nghiên cứu của Armis, 5 lỗ hổng thực thi mã từ xa quan trọng trong hàng triệu thiết bị Aruba và Avaya có thể bị tội phạm mạng khai thác để kiểm soát hoàn toàn các thiết bị chuyển mạch mạng thường được sử dụng ở sân bay, bệnh viện và khách sạn. Công ty bảo mật đã phát hiện ra các lỗi, được gọi chung là TLStorm 2.0 và cho biết chúng xuất phát từ sự không an toàn trong NanoSSL, một thư viện TLS do Mocana phát triển được sử dụng trong thiết bị mạng dễ bị tấn công.

"Một số lỗ hổng có thể được kích hoạt mà không cần xác thực, không có sự tương tác của người dùng và đó là lý do tại sao chúng rất nghiêm trọng", trưởng nhóm nghiên cứu của Armis, Barak Hadad nói với The Register. Các lỗ hổng này được cho là ảnh hưởng đến khoảng 10 triệu thiết bị trong danh mục đầu tư chuyển mạch Avaya của HPE và Extreme Networks, và có điểm số mức độ nghiêm trọng nằm trong khoảng từ 9,0 đến 9,8 trên 10. Nếu bị khai thác, kẻ gian có thể lạm dụng các lỗ hổng này để thay đổi hành vi của công tắc, di chuyển ngang sang các thiết bị khác, có khả năng lấy cắp dữ liệu của công ty, v.v.

Các nhà nghiên cứu bảo mật của Armis không biết về bất kỳ hoạt động khai thác hoang dã nào và họ đã nhanh chóng làm việc với cả hai nhà cung cấp để phát triển các bản sửa lỗi phần mềm cho các lỗi này. TLStorm 2.0 theo sau sự phát hiện và vá lỗi của TLStorm: ba lỗ hổng nghiêm trọng được cho là có trong hàng triệu sản phẩm Schneider Electric APC Smart-UPS. Armis đã công khai họ lỗ hổng bảo mật đó vào tháng trước. Ngoài các hoạt động bất chính thông thường, chẳng hạn như lấy cắp dữ liệu nhạy cảm từ các thiết bị được kết nối hoặc triển khai phần mềm độc hại trên mạng, việc khai thác TLStorm trên các máy APC UPS có thể dẫn đến mất điện.

Bên cạnh những thiết bị được đặt tên cho đến nay, Hadad hy vọng sẽ tìm thấy nhiều thiết bị dễ bị tấn công hơn dựa trên NanoSSL.

"Chúng tôi biết rằng Avaya, Aruba và APC rất dễ bị tấn công. Và chúng tôi đã làm việc với họ để đảm bảo rằng thiết bị của họ sẽ không dễ bị tấn công trong tương lai", ông nói. "Nhưng tôi khá chắc rằng có những nhà cung cấp khác dễ bị ảnh hưởng bởi điều này."

Khai thác các cổng cố định

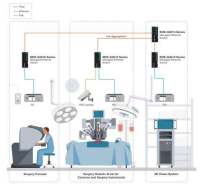

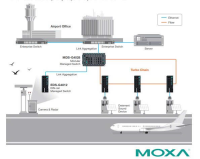

Cổng cố định là các trang web bạn thường thấy trong lần đầu tiên cố gắng kết nối với mạng Wi-Fi hoặc mạng có dây tại sân bay, khách sạn, bệnh viện, trung tâm thương mại, v.v. Những điều này có thể yêu cầu xác thực, thanh toán hoặc một số loại thỏa thuận người dùng trước khi cung cấp quyền truy cập vào internet và các dịch vụ khác. Khi thiết bị mạng dễ bị tấn công sử dụng NanoSSL để tạo cổng bị khóa, bọn tội phạm có thể khai thác lỗ hổng TLStorm 2.0 để thực thi mã từ xa mà không cần xác thực. Và một khi họ kiểm soát phần cứng chuyển đổi đó, họ có thể vô hiệu hóa cổng bị khóa cũng như khám phá mạng để các hệ thống tấn công, Hadad giải thích.

Một trong những lỗ hổng Aruba, CVE-2022-23677, nhận được điểm 9,0 trên 10 CVSS là do điểm yếu trong NanoSSL có thể bị khai thác thông qua cổng bị khóa. Một lỗ hổng Aruba thứ hai, CVE-2022-23676, là một lỗ hổng làm hỏng bộ nhớ máy khách RADIUS; có thể làm tràn bộ nhớ heap thông qua lỗi này để thực thi mã từ xa. Nó nhận được điểm số 9,1 CVSS. RADIUS là một giao thức máy chủ-máy khách xác thực, ủy quyền và kế toán có thể được sử dụng để truy cập vào một dịch vụ mạng.

Các thiết bị Aruba bị ảnh hưởng bởi TLStorm 2.0 bao gồm:

Các thiết bị Aruba bị ảnh hưởng bởi TLStorm 2.0 bao gồm:

Dòng Aruba 5400R

Dòng Aruba 3810

Dòng Aruba 2920

Dòng Aruba 2930F

Dòng Aruba 2930M

Dòng Aruba 2530

Dòng Aruba 2540

Trong khi đó, bề mặt tấn công đối với các thiết bị chuyển mạch Avaya là cổng quản lý web và không có lỗ hổng nào trong ba lỗ hổng của nó yêu cầu bất kỳ loại xác thực nào để khai thác. Hadad nói: “Đây là những lỗ hổng zero-click có thể bị khai thác qua mạng mà không có sự tương tác của người dùng. CVE-2022-29860, đã nhận được điểm CVSS là 9,8, là một lỗi tràn đống có thể lắp ráp lại TLS có thể dẫn đến thực thi mã từ xa. Điều này xảy ra do quá trình xử lý các yêu cầu POST trên máy chủ web không xác thực đúng các giá trị trả về NanoSSL.

Lỗi Avaya quan trọng thứ hai, CVE-2022-29861, có thể dẫn đến tràn ngăn xếp trong quá trình phân tích cú pháp tiêu đề HTTP, có thể bị lợi dụng để chạy mã độc tùy ý từ xa trên công tắc. Phần mềm này, cũng nhận được điểm 9,8 CVSS, là do "kiểm tra ranh giới không chính xác trong việc xử lý dữ liệu biểu mẫu nhiều phần kết hợp với một chuỗi không được kết thúc bằng null", Armis giải thích.

Và cuối cùng lỗ hổng Avaya thứ ba xảy ra trong việc xử lý các yêu cầu HTTP POST. Thư viện NanoSSL không thực hiện kiểm tra lỗi và điều này dẫn đến tràn đống có thể khai thác. Cái này không có CVE vì nó xuất hiện trong dòng sản phẩm Avaya đã ngừng sản xuất. Vì nó đã ngừng sản xuất nên Avaya sẽ không phát hành bản vá và Armis cho biết những thiết bị này vẫn đang được sử dụng.

Các thiết bị Avaya bị ảnh hưởng bởi TLStorm 2.0 bao gồm:

Các thiết bị Avaya bị ảnh hưởng bởi TLStorm 2.0 bao gồm:

Dòng ERS3500

Dòng ERS3600

Dòng ERS4900

Dòng ERS5900

Các tổ chức có thể kiểm tra trang tư vấn bảo mật của Extreme để biết thêm thông tin về các bản vá cho các thiết bị Avaya bị ảnh hưởng.

Nguồn: https://www.theregister.com/

Link bài viết chi tiết tiếng việt: https://lammangcongnghiep.vn/.../cac-lo-hong-nghiem.../

Truy cập để biết thêm nhiều thông tin giải pháp và ưu đãi khác:

Chúng tôi, Đại diện Thương Hiệu Moxa Tại Việt Nam và là nhà cung cấp thiết bị công nghiệp với các loại cảm biến tiêu chuẩn cao trong công nghiêp.

Sẵn sàng hỗ trợ giải đáp các thắc mắc và cung cấp giải pháp tối ưu nhất đến cho các bạn.

Hotline : 0918.364.352 (Zalo-WhatsApp)

Mr Duy

Mr Duy live:thanhduystc

live:thanhduystc