Bảo mật mạng công nghệ hoạt động (OT) và tăng độ bền của mạng là chìa khóa để tăng cường khả năng phục hồi hoạt động, vì bảo vệ mạng OT vẫn kém hơn về an ninh mạng công nghệ thông tin (CNTT). Bài viết này giải thích lý do đằng sau sự tụt hậu, khoảng cách này biểu hiện như thế nào trong các ngành khác nhau và nêu ra bốn bước mà các nhà khai thác OT có thể thực hiện để bảo vệ tốt hơn các mạng OT khỏi các cuộc tấn công mạng và nâng cao khả năng phục hồi hoạt động.

Cơ hội mới mang lại mối đe dọa mới

Khi các công nghệ mới và kết nối Internet được cung cấp cho các mạng OT, nhiều cơ hội khác nhau được mở ra để đạt được năng suất và hiệu quả cao hơn, nhưng nó cũng đưa ra các mối đe dọa mới.

Với tình hình làm việc từ xa do đại dịch COVID-19, các công ty cần kích hoạt nhiều kết nối từ xa hơn với mạng sản xuất và kinh doanh của họ. Mặc dù những kết nối từ xa này cho phép nhân viên làm việc an toàn, nhưng thật không may, họ cũng mở ra cánh cửa cho những mối đe dọa mạng mới.

Mặc dù mạng CNTT thường được bảo vệ bằng các biện pháp đối phó an ninh mạng tinh vi, nhưng mạng OT vẫn bao gồm nhiều thiết bị cũ và thường ít được bảo vệ hơn. Điều này chủ yếu là do các hệ thống phức tạp và rất khó thực hiện các biện pháp an ninh mạng một cách hiệu quả. Ngoài ra, các mạng này thường có vòng đời dài, nơi các thiết bị cũ không được cập nhật thường xuyên các tính năng an ninh mạng. Trên thực tế, các giao thức OT thường không được mã hóa và thường thiếu cơ chế xác thực. Hơn nữa, tin tặc đang trở nên quen thuộc hơn với các giao thức mạng và thiết bị OT, cho phép chúng nhắm mục tiêu đến các hệ thống PLC, HMI và SCADA dễ dàng hơn.

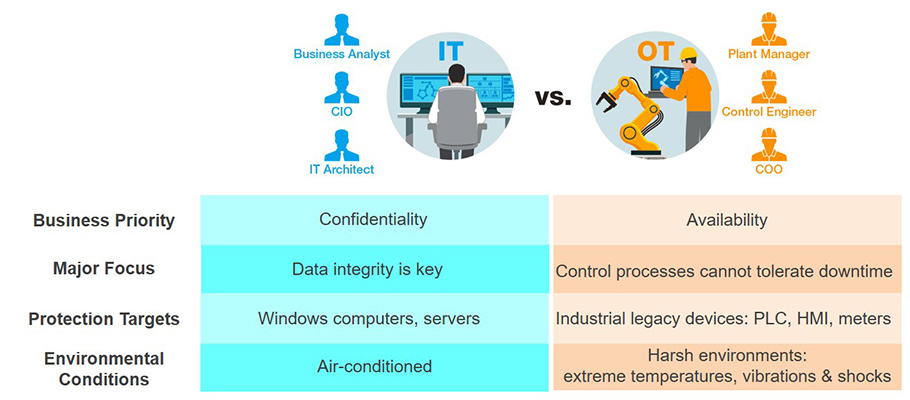

Khoảng cách an ninh mạng giữa CNTT và OT

• Tại sao mạng CNTT được bảo vệ tốt hơn

Mạng CNTT doanh nghiệp ưu tiên tính bảo mật và tập trung vào tính toàn vẹn của dữ liệu. Nội dung CNTT bao gồm máy tính và máy chủ được đặt trong môi trường văn phòng được kiểm soát môi trường và khá dễ dàng để nâng cấp, vá lỗi hoặc thay thế.

• Tại sao mạng OT tụt hậu

Tuy nhiên, các mạng OT công nghiệp ưu tiên tính khả dụng và tập trung vào việc kiểm soát các quy trình không chịu được thời gian chết. Không giống như nội dung CNTT, mạng OT được tạo thành từ PLC, HMI, đồng hồ đo và các phần thiết bị khó nâng cấp hoặc vá lỗi khác. Các thiết bị này có thể được đặt trong môi trường khắc nghiệt khó tiếp cận và thường chịu nhiệt độ khắc nghiệt, rung và sốc.

Bảng: Khoảng cách an ninh mạng CNTT và OT

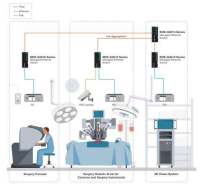

Các nhu cầu khác nhau trong các miền khác nhau

Các ứng dụng công nghiệp có các yêu cầu khác nhau tùy thuộc vào lĩnh vực, cũng như các mức độ trưởng thành về an ninh mạng khác nhau. Mặc dù các ngành công nghiệp trong khu vực công thường được bảo vệ tốt hơn so với các doanh nghiệp sản xuất tư nhân, nhưng phần lớn các mạng OT vẫn tụt hậu so với các đối tác CNTT của họ về mặt an ninh mạng. Nhìn chung, các bộ phận CNTT quản lý các chính sách an ninh mạng cho các mạng OT, nhưng các chính sách đó chỉ đơn thuần ở cấp độ CNTT, có nghĩa là họ không tính đến các đặc điểm và yêu cầu của mạng OT. Ngoài ra, nhiều người cũng tiếp tục thiếu phân khúc giữa mạng CNTT và OT. Bất kể ngành nào, vẫn nhiều mạng OT thiếu các biện pháp kiểm soát an ninh đầy đủ và không được quản lý bởi các nhà khai thác OT.

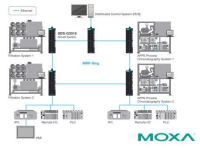

Tự động hóa nhà máy

Các nhà sản xuất nói chung có mức độ hoàn thiện về an ninh mạng thấp hơn và chủ yếu là thúc đẩy doanh thu và tập trung vào việc duy trì tính khả dụng và thời gian hoạt động hơn là về bảo mật. Mặc dù mức độ nhận thức về bảo mật khác nhau tùy thuộc vào việc nhà sản xuất là truyền thống, đang chuyển đổi hay hiện đại hóa, vai trò và trách nhiệm của CNTT và OT vẫn tiếp tục được xác định một cách mơ hồ trong tự động hóa nhà máy.

|

Các loại nhà máy |

Nhà máy truyền thống |

Chuyển đổi nhà máy |

Các nhà máy được hiện đại hóa |

|

Trạng thái |

|

|

|

|

Liên quan |

An ninh mạng không phải là ưu tiên và chúng không có đủ sự bảo vệ |

Quản lý đồng thời cả mạng cũ và mạng mới |

Ngăn chặn gián đoạn hoạt động bằng các biện pháp an ninh mạng |

Bảng: Các loại nhà máy khác nhau và mối quan tâm của họ

Tiện ích điện

An ninh mạng cho các ứng dụng lưới điện chủ yếu được thúc đẩy bởi chính sách của chính phủ. Tuy nhiên, các mạng OT chuyên dụng để tự động hóa nguồn có khả năng bảo vệ hạn chế và đang trong quá trình chuyển đổi từ công nghệ RTU sang Ethernet. Các ứng dụng này chủ yếu liên quan đến việc vượt qua các cuộc kiểm tra của chính phủ và đáp ứng các tiêu chuẩn quốc tế (IEC 61850, IEC 62351, IEC 62443 và ISO 27001), ngăn ngừa cấu hình sai từ người vận hành và ngăn chặn gián đoạn việc phân phối điện.

Xử lý nước

Tương tự, các ứng dụng xử lý nước bao gồm các mạng OT chuyên dụng có khả năng hiển thị tài sản thấp. Sự phong phú của các thiết bị kế thừa cũng như việc thiếu kiểm soát truy cập và phân đoạn mạng cho thấy nhu cầu tăng cường an ninh mạng, triển khai tường lửa và hệ thống ngăn chặn xâm nhập (IPS).

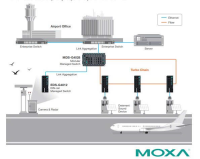

Hệ thống giao thông thông minh

An ninh mạng trong Hệ thống Giao thông Thông minh (ITS) cũng chủ yếu do chính phủ định hướng. Các ứng dụng ITS được đặc trưng bởi các mạng phân tán với nhiều thiết bị và hệ thống khác nhau tại mỗi nút giao thông. Mặc dù mỗi thiết bị thường sử dụng một mạng khác nhau, nhưng bảo mật được tập trung ở cấp độ CNTT.

Mặc dù các ứng dụng ITS tuân theo các hướng dẫn quy định của chính phủ và khá tốt trong việc thiết lập các chính sách an ninh mạng và triển khai tường lửa, nhưng họ vẫn lo ngại về các cuộc tấn công mạng vào tín hiệu giao thông và cảm biến, cũng như khả năng ai đó có thể đột nhập vào cabin thiết bị tương đối dễ dàng và giành được quyền truy cập vào mạng theo cách đó.

Bốn bước để tăng cường khả năng phục hồi hoạt động

Mạng CNTT và OT khác nhau như thế nào, làm thế nào chúng ta có thể thu hẹp khoảng cách giữa hai lĩnh vực này và giúp các mạng OT an toàn trước các cuộc tấn công mạng? Để tăng cường khả năng phục hồi hoạt động, các mạng OT phải đảm bảo các biện pháp an ninh mạng hoàn thiện như các biện pháp được sử dụng trong mạng CNTT. Bốn bước sau đây mô tả cách bạn có thể bảo mật mạng OT của mình và tăng khả năng phục hồi.

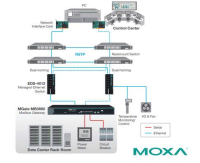

1. Quản lý mạng OT của bạn

Bạn không thể bảo vệ những tài sản mà bạn không biết. Đó là lý do tại sao bước đầu tiên để nâng cao khả năng phục hồi hoạt động đòi hỏi các nhà khai thác OT phải giám sát mọi thứ trên mạng của họ theo cách tương tự như cách quản trị viên mạng CNTT thường có khả năng hiển thị đầy đủ. Mọi thứ nên có trên mạng OT của bạn có thực sự đầy đủ không? Có điều gì trên mạng của bạn không nên có?

Ví dụ, các nhà khai thác OT có thể bắt đầu xác định ai có thể và không thể truy cập mạng bằng cách tận dụng ACL hoặc các cơ chế xác thực khác. Hơn nữa, có những cơ chế đơn giản mà người vận hành OT có thể thiết lập để xác định PLC nào có thể được kết nối với mạng bằng điều khiển truy cập cổng hoặc MAC. Nói cách khác, mọi thứ trong danh sách tin cậy đều được phép đi qua mạng và mọi thứ không được chỉ định trong danh sách tin cậy đều bị chặn. Quản lý mạng OT của bạn (thay vì phụ thuộc vào bộ phận CNTT) cũng cho phép các nhà khai thác OT phản hồi nhanh hơn với thời gian ngừng hoạt động và khắc phục sự cố nhanh hơn.

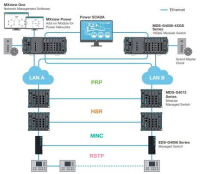

2. Phân đoạn mạng OT của bạn

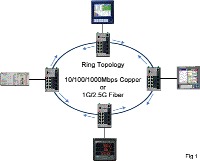

Không giống như các mạng CNTT có thể được phân đoạn bằng cách chia mạng thành các phần khác nhau với bộ quyền riêng, mạng OT về cơ bản là một mạng Intranet khổng lồ, nơi mọi thứ đều được kết nối. Điều này làm cho các mạng OT khó phân đoạn hơn, nhưng không phải là không thể. Có hai cách bạn có thể phân đoạn mạng OT:

• Phân đoạn dọc liên quan đến việc thêm Khu “phi quân sự” công nghiệp (IDMZ) giữa mạng CNTT và mạng OT. Mặc dù sự tách biệt này là bắt buộc, nhiều công ty vẫn chưa phân đoạn mạng OT của họ khỏi mạng CNTT.

• Phân đoạn theo chiều ngang hoặc theo chiều liên quan đến việc tạo và tách các ô, vùng và vị trí trên mạng OT. Phòng thiết bị về cơ bản là một nơi nhỏ, nơi chứa tất cả các thiết bị, chẳng hạn như tủ. Một số ô có thể tạo thành một vùng.

Việc phân đoạn mạng OT bằng cách sử dụng một trong hai phương pháp hoặc cả hai, cho phép các nhà khai thác ngăn chặn các mối đe dọa trực tuyến lây lan sang các phần khác của mạng.

3. Vá lỗ hổng

Vì thiết bị chạy trên mạng OT không thể được nâng cấp hoặc thay thế thường xuyên như thiết bị đầu cuối trên mạng CNTT, nên mạng OT vẫn có nhiều thiết bị cũ thậm chí có thể đang chạy trên hệ điều hành như Windows 95. Nhiều thiết bị OT cũ vẫn chưa được vá và đang tương đối dễ dàng cho tin tặc khai thác. Nếu không có bản vá nào từ nhà cung cấp thiết bị gốc, hãy cân nhắc đặt bản vá ảo trên một thiết bị đi trước các thiết bị cũ của bạn.

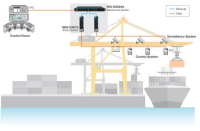

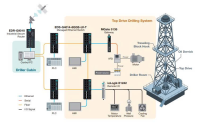

4. Kết nối từ xa an toàn

Bảo vệ dữ liệu được truyền từ nhà máy hoặc địa điểm từ xa trở lại trung tâm giám sát và điều khiển là rất quan trọng. Đảm bảo rằng mỗi kết nối từ xa đến mạng OT của bạn đều được xác thực và mã hóa. Xác thực danh tính của người dung, yêu cầu quyền truy cập, trong khi mã hóa đảm bảo rằng dữ liệu được truyền đi được an toàn và không thể dễ dàng giải mã .

Tóm lại

Bên cạnh việc quản lý và phân đoạn các mạng OT, các nhà khai thác cũng cần đảm bảo hệ thống của họ được vá đúng cách và các kết nối từ xa được an toàn. Các bước này không chỉ giúp giảm khoảng cách giữa các bộ phận OT và CNTT mà còn bảo vệ các hệ thống điều khiển công nghiệp khỏi các cuộc tấn công mạng. Để tìm hiểu thêm về cách xây dựng cơ sở hạ tầng mạng an toàn, vui lòng truy cập trang web nhỏ của chúng tôi: https://www.moxa.com/en/spotlight/portfolio/industrial-network-security/secure-network-infrastructure.htm

Mr Duy

Mr Duy live:thanhduystc

live:thanhduystc