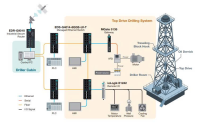

Sự gia tăng của các hệ thống CNTT và OT (Khu vực sản xuất nhà máy) được kết nối với nhau thường được cho là do các mô hình sản xuất đã phát triển với mục đích nâng cao hiệu quả hoạt động. Ví dụ, các mạng SCADA được triển khai tại các nhà máy năng lượng (Năng lượng mặt trời, thủy điện, nhiệt điện, gió, dầu khí) với các thiết bị giám sát giát điện năng tại từng cụm sản xuất hiện thu thập dữ liệu công suất tiêu thụ hằng ngày thiết cho hệ thống thanh toán và các hoạt động sản xuất liên quan. Sự gia tăng thu thập dữ liệu này cho phép các công ty/nhà máy dự đoán với mức độ chính xác cao hơn không chỉ mức tiêu thụ điện mà còn dự đoán được cả doanh thu dự kiến. Tuy nhiên, cần lưu ý rằng các hệ thống liên kết này không chỉ mang lại lợi ích. Nhược điểm của các hệ thống này là khả năng đưa các mối đe dọa an ninh mạng vào các hệ thống OT tăng lên đáng kể. Chính vì lý do này mà các tiêu đề báo và các bài báo thường mô tả việc xâm phạm hệ thống CNTT có thể có tác động tiêu cực lớn đến các hệ thống OT như thế nào.

Theo Tổng giám đốc IDC tại Đài Loan, điều khiến vấn đề phức tạp này càng thêm phức tạp là các cuộc tấn công ransomware đang ngày càng gia tăng về mức độ nghiêm trọng. Loại phần mềm độc hại này khai thác các lỗ hổng Windows và tấn công không được bảo vệ đầy đủ các hệ thống.

Chi tiết về Ransomware là gì?: https://lammangcongnghiep.vn/tin-tuc/ransomware-cach-dam-bao-cac-ban-sao-luu-san-sang-truoc-cuoc-tan-cong-mang-thuc-su/

Với ngày càng nhiều sự cố an ninh mạng tương tự xảy ra trong các hệ thống OT, các chủ doanh nghiệp và cơ quan quản lý đang muốn tìm kiếm các giải pháp tăng cường an ninh mạng công nghiệp và cho phép các doanh nghiệp tiếp tục hoạt động bình thường. Trong bài viết này, chúng tôi sẽ giới thiệu khái niệm chuyên sâu về phòng thủ cho phép các doanh nghiệp tận dụng cơ sở hạ tầng mạng hiện có và đầu tư để xây dựng tuyến phòng thủ mạng đầu tiên của họ. Phần sau của bài viết, chúng ta sẽ thảo luận về những lợi ích và lợi thế của cách hệ thống ngăn chặn xâm nhập công nghiệp có thể bảo vệ thêm các hệ thống OT.

Ranh giới an ninh

Khái niệm ranh giới an ninh là gì?

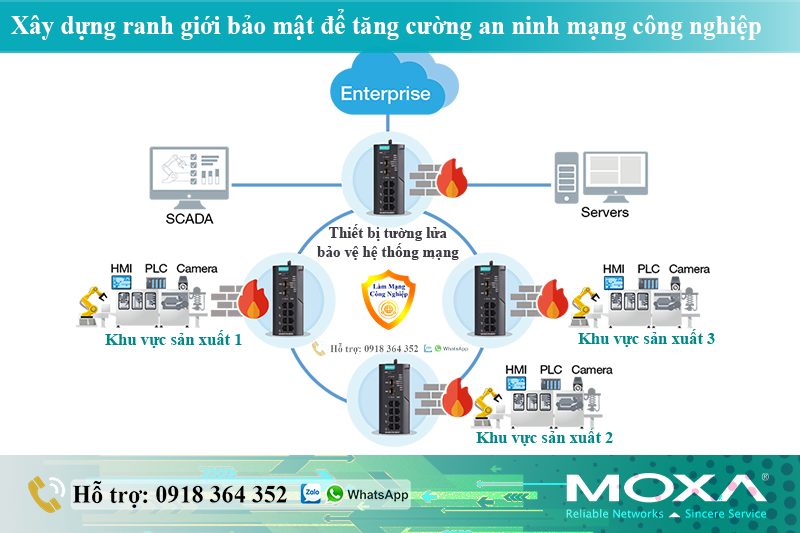

Khi tăng cường an ninh mạng, điều quan trọng là phải hiểu cách các hệ thống công nghiệp của bạn đang trao đổi dữ liệu trong các hệ thống khác nhau và cách chúng kết nối với các hệ thống cấp CNTT. Trong trường hợp lý tưởng nhất, khi lưu lượng truy cập qua các hệ thống khác nhau, cần có ranh giới giữa mỗi hệ thống để đảm bảo cho thiết bị/máy tính và mạng của bạn an toàn, được cập nhật để tin tặc khó có thể truy cập hay kiểm soát, ngay cả khi nó đã được xác thực và ủy quyền. Tuy nhiên, việc xây dựng ranh giới giữa mọi hệ thống là một thách thức và thường không thực tế, vì nó liên quan đến chi phí đáng kể và thường có tác động bất lợi đến hiệu quả của truyền thông mạng. Chính vì những lý do này, chúng tôi rất khuyến khích chia hệ thống OT thành các khu vực riêng biệt khác nhau và xây dựng các ranh giới để tìm ra sự cân bằng phù hợp giữa chi tiêu và mức độ rủi ro có thể chấp nhận được. (Bạn có thể tìm hiểu thêm về thuật ngữ: Cyber Hygiene - đề cập đến việc kiểm tra tình trạng mạng công ty bạn sử dụng có đạt đến mức ít khả năng tội phạm hack hay không)

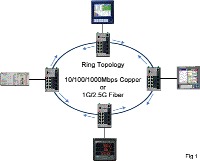

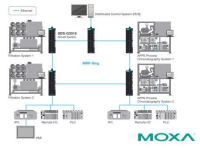

Sơ đồ trên thể hiện việc: Xây dựng ranh giới an ninh để bảo vệ các dây chuyền sản xuất không tác động lẫn nhau khi xảy ra sự cố an ninh mạng

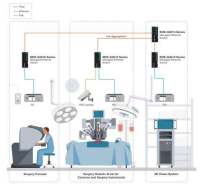

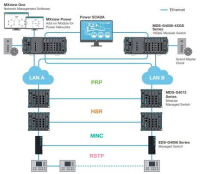

Để có phương án tiếp cận bảo mật bảo mật một cách đồng bộ, tiêu chuẩn IEC 62443 được khuyến nghị bởi ủy ban tiêu chuẩn an ninh mạng, được sử dụng rộng rãi trong các ngành công nghiệp và có kết quả tốt trong việc giúp xây dựng nhiều lớp bảo vệ để đáp ứng các yêu cầu hoạt động. Trong hình dưới đây, các thiết bị/tài sản quan trọng và hoạt động được coi là quan trọng nhất. Có vai trò quan trọng đối với nhà máy sản xuất nói chugn và doanh nghiệp nói riêng, điều cần làm ngày là nên thực hiện các biện pháp phòng ngừa bảo mật bổ sung, chẳng hạn như thêm nhiều lớp bảo vệ, để bảo vệ các hệ thống thiết bị đặt tiền cơ sở dữ liệu sản xuất trong nhà máy nhiều hơn nữa. Để tìm hiểu thêm về các lớp khác nhau của an ninh mạng, hãy xem hình mô họa dưới đây:

Sơ đồ: Khái niệm bảo mật chuyên sâu dựa trên nhiều lớp cơ chế bảo mật nhằm tăng tính bảo mật cho toàn bộ hệ thống.

Cách xây dựng ranh giới an ninh

- Phân đoạn mạng sẽ được chia ra các thành phần như sau

- Phân đoạn lớp vật lý

Điều này được gọi là khoản trống không khí “air gapping”, khi hai mạng bị cô lập về mặt vật lý. Khi các hoạt động và an ninh của một hệ thống cần được duy trì độc lập, thì một khoảng trống không khí là một giải pháp tiềm năng. Tuy nhiên, như đã đề cập trước đó, việc sắp xếp mạng lưới theo cách này ngày càng khó khăn do các yêu cầu kinh doanh và hoạt động. Nói cho đơn giản Kẻ tấn công sẽ phải “vượt qua khe hở không khí” và thực sự ngồi xuống trước máy tính để xâm phạm máy tính, vì không có cách nào để truy cập máy tính theo cách điện tử qua mạng.

- Phân đoạn liên kết dữ liệu / mạng (Layer 2 / Layer 3)

Vì các hệ thống điều khiển công nghiệp có thể đã được xây dựng từ nhiều thập kỷ trước, một trong những thách thức quan trọng nhưng cũng là yêu cầu thiết yếu đối với các quản trị viên mạng là tận dụng cơ sở hạ tầng hiện có trong khi đảm bảo các hệ thống điều khiển công nghiệp vẫn an toàn. Một cách tiếp cận thường được triển khai là tách riêng lưu lượng giữa các phân đoạn mạng khác nhau bằng cách sử dụng VLAN (Mạng LAN ảo), đây là một trong những chức năng của bộ chuyển mạch Ethernet được quản lý. Một số thiết bị chuyển mạch Ethernet có Danh sách kiểm soát truy cập (ACL) ở cấp độ cổng mạng, có thể giúp cải thiện bảo mật VLAN khi dữ liệu đi vào các switch/bộ chuyển mạch công nghiệp. Một giải pháp thay thế là triển khai tường lửa (Firewall) để bảo vệ các ứng dụng và dữ liệu công nghiệp, đặc biệt khi bạn cần xử lý lưu lượng truy cập trên mạng Lớp 2 và Lớp 3 (Layer)

- Phân đoạn mạng từ Layer 4-Layer 7

Phân đoạn sâu hơn có thể được áp dụng thông qua Kiểm tra gói tin sâu (DPI) Bạn dùng giao thức Modbus TCP hoặc DNP3 thì việc Hacker trà trộn những tập tin bẩn trong gói tin. Công nghệ DPI cung cấp khả năng kiểm soát chi tiết đối với lưu lượng mạng và giúp bạn lọc các giao thức công nghiệp dựa trên các yêu cầu của ứng dụng. Về mặt lý thuyết, khi bạn có nhiều thiết bị trên cùng một mạng, tất cả chúng đều có khả năng giao tiếp với nhau. Tuy nhiên, có một số tình huống nhất định, chẳng hạn như Bộ điều khiển A chỉ nên giao tiếp với Cánh tay robot A tại một thời điểm cụ thể, thì công nghệ DPI có thể giúp các kỹ sư xác định bộ điều khiển nào có thể thực hiện lệnh đọc / ghi hoặc thậm chí là hướng của lưu lượng truy cập.

2. Phân đoạn vi mô

Trong một số tình huống, việc bảo vệ bổ sung cho các tài sản/Thiết bị máy móc quan trọng là cần thiết và một cách tốt để đạt được điều này là sử dụng hệ thống ngăn chặn xâm nhập để phân đoạn mạng vi mô. Điều làm cho phân đoạn vi mô trở nên đặc biệt hữu ích cho các mạng công nghiệp là nó có thể được sử dụng để tách mạng thành các mạng con thậm chí còn nhỏ hơn. Điều có lợi về cách tiếp cận này là chức năng vá ảo của IPS có thể giúp giảm thiểu rủi ro về các lỗ hổng đã biết. Ví dụ: một số hệ thống có thể đang hoạt động trên Windows XP mà Microsoft không cung cấp các bản cập nhật bảo mật nữa. Trong trường hợp này, mặc dù có các lỗ hổng đã biết, nhưng việc cập nhật bảo mật có thể không khả thi. Xem video để biết cách hoạt động của bản vá ảo IPS.

Link Video: https://youtu.be/PR9AwvdEVWE

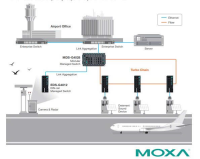

3. Truy cập từ xa an toàn

Theo các chuyên gia an ninh mạng, các giao thức máy tính để bàn từ xa đôi khi bị lợi dụng để phát tán phần mềm độc hại hoặc thực hiện hoạt động trái phép. Khi kết nối từ xa ngày càng trở nên phổ biến do nhu cầu tăng hiệu quả hoạt động và nhu cầu thực hiện xử lý sự cố nhanh chóng, không có gì ngạc nhiên khi việc xây dựng ranh giới bảo mật giữa hai địa điểm đang được nói đến thường xuyên hơn. Thay vì sử dụng phần mềm để xây dựng các kết nối từ xa, dễ dẫn đến lỗ hổng về lâu dài, chúng tôi khuyên bạn nên xây dựng các đường hầm VPN (VPN Tunnel) và đảm bảo rằng các cơ chế kiểm soát truy cập được duy trì đúng cách và an toàn.

Các tình huống điển hình:

- Nhà máy sản xuất:

Các mạng nhà máy được kết nối với nhau cần phân đoạn mạng thích hợp để củng cố an ninh mạng công nghiệp. Hơn nữa, dự phòng mạng (không để xảy ra tình huống bị mất kết nối) cũng được yêu cầu để đảm bảo tính khả dụng của hệ thống điều khiển công nghiệp.

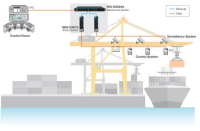

- Giám sát trạm biến áp an toàn

Một lưới điện bao phủ một khu vực rộng lớn cần các giải pháp VPN được chứng nhận IEC 61850 để giám sát các thiết bị điện tử thông minh (IED) tại mỗi trạm biến áp từ xa.

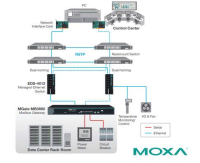

Tóm lại: Nhà máy khi tích hợp hạ tầng mạng kết nối tất cả các hệ thống đặt phân tán thì không thể sử dụng các phương án vật lý như cô lập vùng máy móc và không cho kết nối mạng hay còn gọi khoản trống không khí “Air Gap” tức là không thể để các hệ thống nằm rời rạc mà không có sự kết nối để duy trì sản xuất và kiểm soát, nếu từng nhà máy phát điện mà không có kết nối mạng với trạm điều độ bằng internet thì làm sao trạm điều độ quốc gia có thể kiểm soát và thông báo khi có vấn đề phát sinh, chính vì lý do đó nên các chủ doanh nghiệp/nhà máy và kỹ sư bắt buộc phải tăng cường ranh giới bảo mật thông qua các cách tiếp cận khác nhau bao gồm phân đoạn mạng, phân đoạn vi mô và truy cập từ xa an toàn. Mỗi cách tiếp cận này đáp ứng các yêu cầu mạng khác nhau và giúp tăng cường an ninh mạng không chỉ hình thành bảo vệ vành đai mà còn ngăn lưu lượng truy cập trái phép. Quý độc giả có thể tham khảo dòng thiết bị với Model: EDR-G9010 mới ra mắt từ Moxa, thiết bị tích hợp tường lửa / NAT / VPN / switch / router tất cả trong một, giúp tăng cường an ninh mạng đồng thời cho phép các chủ doanh nghiệp/nhà máy tận dụng cơ sở hạ tầng mạng hiện có với một số khoản đầu tư có thể chứng minh thu hồi rất nhanh trong thời gian ngắn nhất và vấn đề quan trọng là không lo sợ về việc bị tấn công mạng bất ngờ. Bạn có thể tìm hiểu thêm về các bộ định tuyến an toàn của chúng tôi bằng cách truy cập đường link sau:

Link Router/Firewall: https://lammangcongnghiep.vn/san-pham-moi/edr-g9010-vpn-2mgsfp-bo-dinh-tuyen-cong-nghiep-moxa-viet-nam/;

Link dự phòng Router/Firewall: https://moxa.stc-vietnam.com/san-pham/edr-g9010-vpn-2mgsfp-bo-dinh-tuyen-cong-nghiep-moxa-viet-nam.html

Link thiết bị chống xâm nhập (IPS) loại nâng cao: https://lammangcongnghiep.vn/san-pham-moi/ief-g9010-2mgsfp-pro-h-t-bo-ngan-ngua-xam-nhap-mang-cong-nghiep-ips-firewall-moxa/

Link thiết bị chống xâm nhập (IPS) loại cơ bản: https://moxa.stc-vietnam.com/san-pham/iec-g102-bp-pro-bo-ngan-ngua-xam-nhap-mang-cong-nghiep-ips-firewall-moxa-viet-nam.html

Chi tiết hỗ trợ (Mr Duy): 0918364352 – Moxa Việt Nam

Hotline

Hotline